网安实践5.3.1

4.Sysmon配置

1.2 使用管理员打开cmd命令行界面

1.3 输入命令cd C:\tools\Sysmon\ ,切换到C:\tools\Sysmon\目录下。

1.4 输入命令Sysmon64.exe -accepteula -i sysmonconfig-export.xml,使用如下命令进行安装。

验证安装

5.日志服务器

实验原理

- Linux系统中,默认的日志系统是rsyslog, rsyslog采用模块化设计,是syslog的替代品。

- UDP 传输协议,基于传统UDP协议进行远程日志传输,也是传统syslog使用的传输协议; 可靠性比较低,但性能损耗最少, 在网络情况比较差, 或者接收服务器压力比较高情况下,可能存在丢日志情况。 在对日志完整性要求不是很高,在可靠的局域网环境下可以使用。

- TCP 传输协议,基于传统TCP协议明文传输,需要回传进行确认,可靠性比较高; 但在接收服务器宕机或者两者之间网络出问题的情况下,会出现丢日志情况。 这种协议相比于UDP在可靠性方面已经好很多,并且rsyslog原生支持,配置简单, 同时针对可能丢日志情况,可以进行额外配置提高可靠性,因此使用比较广。

- RELP 传输协,RELP(Reliable Event Logging Protocol)是基于TCP封装的可靠日志消息传输协议; 是为了解决TCP 与 UDP 协议的缺点而在应用层实现的传输协议,也是三者之中最可靠的。 需要多安装一个包rsyslog-relp以支持该协议。对于线上服务器,为了日志安全起见,建议使用还是使用 RELP 协议进行传输。

实验步骤

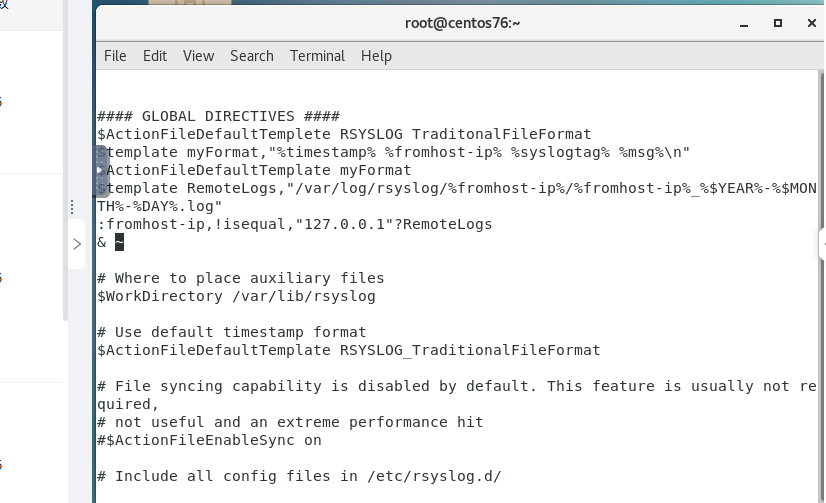

1.1 输入命令vi /etc/rsyslog.conf,编辑其配置文件/etc/rsyslog.conf。rsyslog默认安装但没有启动。

1.2 将tcp日志接收模式打开,即将前面的#字符删除

1.3 配置如下参数。其中$template RemoteLogs为将日志文件保存到的目录,此处将日志文件按ip划分文件夹根据日期分割每一天的日志,并将其汇总保存在/var/log/rsyslog下。

1 | ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat |

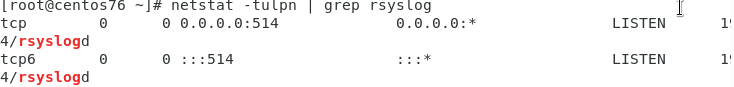

1.4 修改 . @@192.168.10.11:514 ,接收日志的服务器和端口。TCP接收模式采用@@。保存并退出重启rsyslog进程。

1.5 输入命令systemctl enable rsyslog ,设置开机自启,输入命令systemctl restart rsyslog ,重启rsyslog服务

6.日志转发器

实验原理

nxlog 是用 C 语言写的一个开源日志收集处理软件,它是一个模块化、多线程、高性能的日志管理解决方案,支持多平台。nxlog能够接收从TCP、UDP、文件、数据库以及其他不同来源的日志消息,例如Syslog,WIndows的EventLog。

nxlog提供了可加载的模块用于支持各种不同的输入源以及格式化日志的方法,例如Syslog、EventLog、Audit Log或者一些自定义的二进制应用日志。可加载模块能够自定义添加扩展,就像为Apache服务器添加扩展一样。

客户端-服务端模式,nxlog可以作为客户端,也可以作为服务器端。它能够采集客户机上的日志并传输给远程服务器。它也能够接收从其他节点传输过来的日志信息并转发到数据库、文件等其他地方多种输入以及输出:除了可以从日志文件采集日志消息,NXLog还支持许多不同的网络和传输层协议,例如TCP、UDP、TLS/SSL、数据库、还有Socket等方式,它既支持从这些协议里面读,也支持从这些协议里面写。

实验步骤

1.1 nxlog将windows上的日志文件发送到日志服务器中。操作机已经安装。

1.2 在nxlog安装目录C:\Program Files(x86)\nxlog\conf\中找到 nxlog_conf配置文件。在配置文件中修改如下内容。(此文件存在C:\tools\nxlog.conf,直接复制替换到C:\Program Files(x86)\nxlog\conf\,然后修改ip如截图所示即可)

1 | define ROOT C:\Program Files (x86)\nxlog |

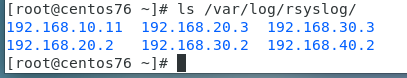

出现按ip地址分类的日志

7. 开启系统监控

实验原理

SQL 注入就是指 web 应用程序对用户输入的数据合法性没有过滤或者是判断,前端传入的参数是攻击者可以控制,并且参数带入数据库的查询,攻击者可以通过构造恶意的 sql 语句来实现对数据库的任意操作。

实验步骤

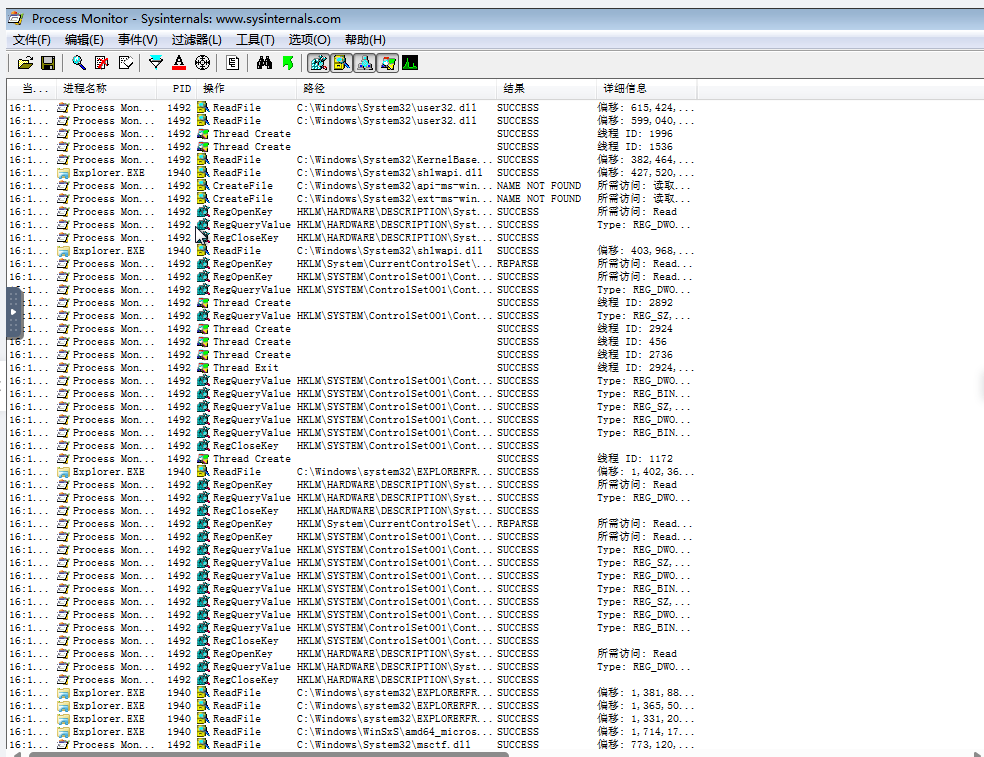

1.1 进入C盘的tools目录下,双击Process Monitor.exe文件,默认情况监控注册表、文件系统、网络活动、进程&线程。

1.2 工具栏中的捕获按钮,表示开启监控。自动滚动按钮是关闭的,可以实时监控系统状态,且窗口也不会自动滚动。

1.3 状态栏显示每条字段的含义。

当前时间:文件操作所发生的时间以及文件操作所持续的时间。

进程名称:进行文件操作的进程名。这一项非常重要,通过它我们就可以知道是哪个进程或者说是哪个程序进行了修改、创建或者删除等文件操作。

PID:process ID,即进程的ID。

操作:进行的文件操作,包括CreateFile(创建文件)、ReadFile(读文件)、WriteFile(写入文件)、CloseFile(关闭文件)等多种文件操作。

路径:被操作文件的完整路径及文件名。通过这一项就可以知道哪些文件被创建、修改、删除。这一项对我们分析病毒非常重要。

结果:文件操作的结果,包括SUCCESS(操作成功)以及操作失败时的各种结果。

详细信息:文件操作的相关细节信息。如被操作文件的长度、文件属性等信息。

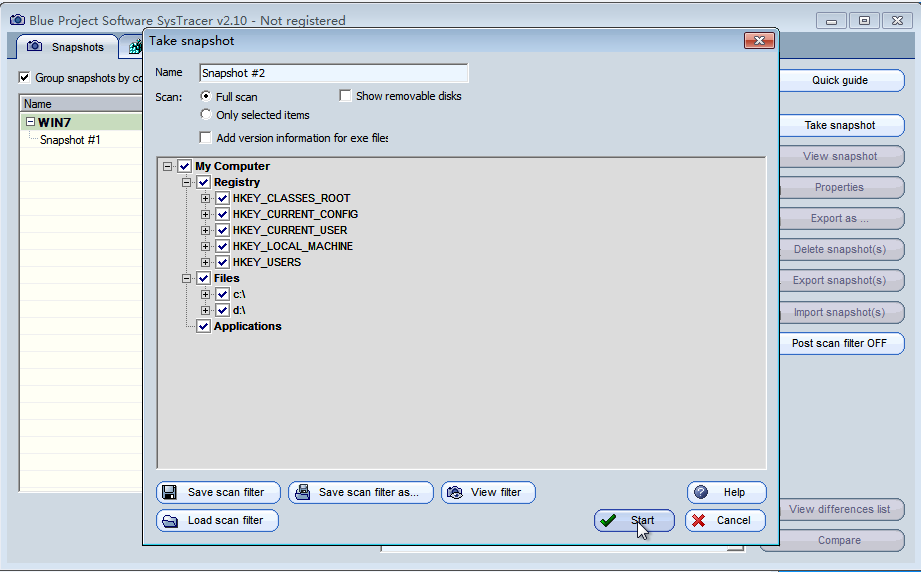

1.4 运行桌面SysTracer软件,单击Take snapshot按钮,对系统做快照,记录系统各项参数配置。

1.5 输入快照名称,保持默认Snapshot #1即可。在复选框中勾选需要做快照的参数。点击Start开始。

1.6 单击ok,快照制作完毕。

- Title: 网安实践5.3.1

- Author: moyigeek

- Created at : 2024-11-27 15:01:35

- Updated at : 2025-12-11 11:16:47

- Link: https://blog.moyihust.eu.org/2024/11/27/网安实践5-3-1/

- License: This work is licensed under CC BY-NC-SA 4.0.